Linux固定TCP地址及私钥认证配置的保姆级教程

前言

随着数字化浪潮席卷商业领域,传统信息安全架构正面临颠覆性挑战。在分布式办公模式全面普及的当下,云会议系统与在线协作平台已成为企业运营的核心枢纽,但这种新型工作形态也暴露出潜在的安全隐患。最新行业报告显示,全球企业中近四分之三曾遭遇基于口令机制的安全突破尝试,其中弱密码缺陷占比接近半数,而人为操作疏忽导致的系统漏洞更是占据了总事故的五分之四。

突破安全防护与业务效率的平衡瓶颈,亟需重构身份验证体系。采用公私钥加密技术构建的认证机制,结合 Cpolar 内网穿透方案的智能部署架构,不仅能够消除明文密码的泄露隐患,更能形成包含访问控制、行为审计和动态阻断的立体防御体系。这种"数字凭证+智能通道"的创新模式,已为全球超过 15 万家机构提供安全解决方案,在保障远程运维高效性的同时,实现接近军工标准的防护能力。

1. Linux 生成 SSH 秘钥对

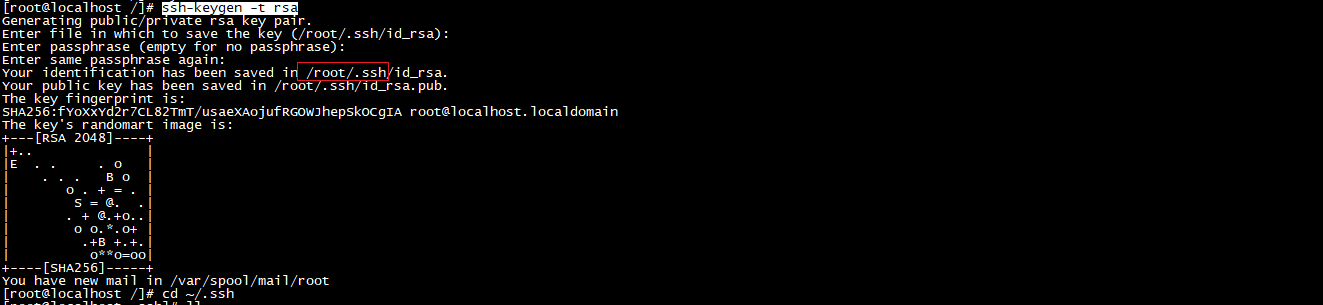

本地 ssh 连接上 Linux ,执行ssh-keygen -t rsa 命令生成秘钥对,执行命令后,一路回车即可,执行完成后,我们可以看到生成的秘钥的文件都放在/root/.ssh/这个文件夹下面(具体以自己的路径为准)

生成后,我们执行:cd ~/.ssh 命令进入这个文件夹,然后列出目录,可以看到有两个文件,第一个是私钥 第二个.pub 结尾是公钥

然后我们把公钥.pub 结尾的那个文件改个名称,执行下面命令,把 id_rsa.pub 改为 authorized_keys

mv id_rsa.pub authorized_keys

修改后,我们再次查看列表,id_rsa.pub 文件变成了 authorized_keys,这样就修改成功了,接下来我们修改一下 ssh 配置文件

2. 修改 SSH 服务配置文件

上面秘钥对生成设置好后,我们打开 ssh 配置文件,输入命令:vim /etc/ssh/sshd_config,按 i 键进入编辑,然后开启公钥验证,把密码验证改为 no,表示关闭,然后记得保存

然后重启一下 ssh 服务,下面我们开始在 windows 设置连接

systemctl restart sshd

3. 客户端秘钥文件设置

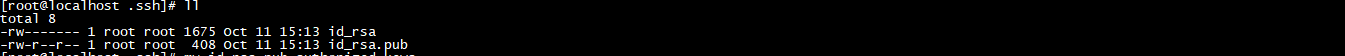

本例是使用 windows 来连接 Linux,我们需要在 windows 设置一下 Linux 的私钥,首先回到 Linux,在 Linux 中我们输入下面命令查看 id_rsa 私钥内容

cat ~/.ssh/id_rsa

执行命令后,我们可以看到这个 id_rsa 私钥文件的全部内容,把这些内容全部复制下来

然后我们在 windows 任意文件夹下,这个文件夹路径自己要知道,比如我这边是放在 E:/ssh/文件夹下面,具体以自己设置为准,然后创建一个名称为id_rsa的文件.不用指定后缀

创建好后,我们用记事本或者文本工具打开,把我们在 Linux 上看到的那个秘钥文件的内容全部粘贴进去,然后保存

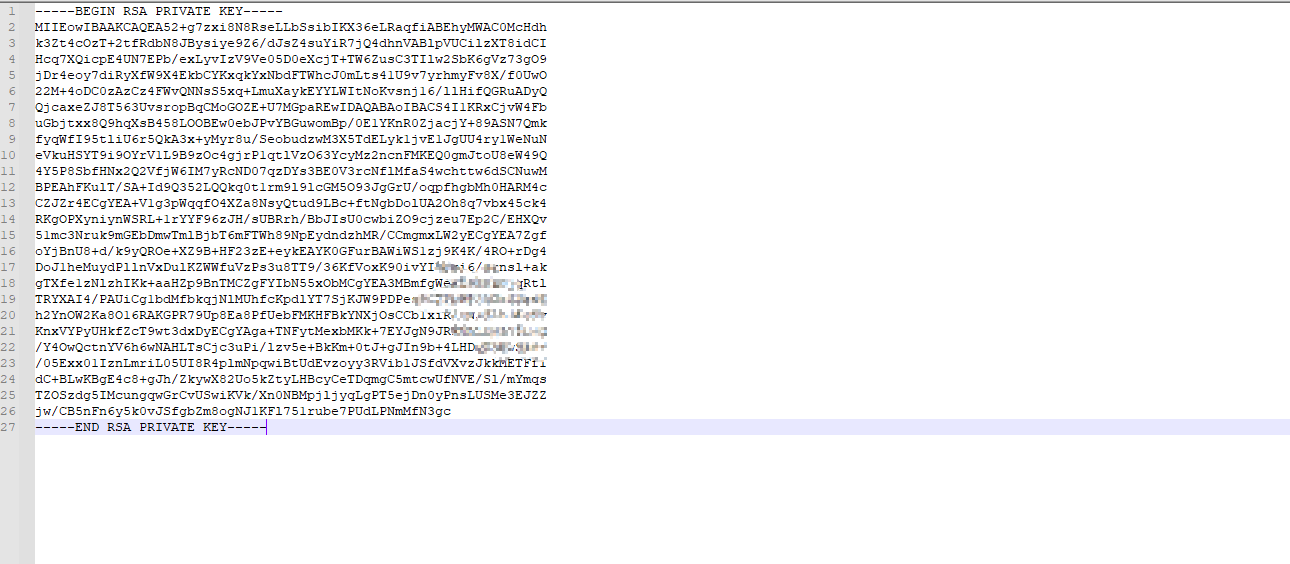

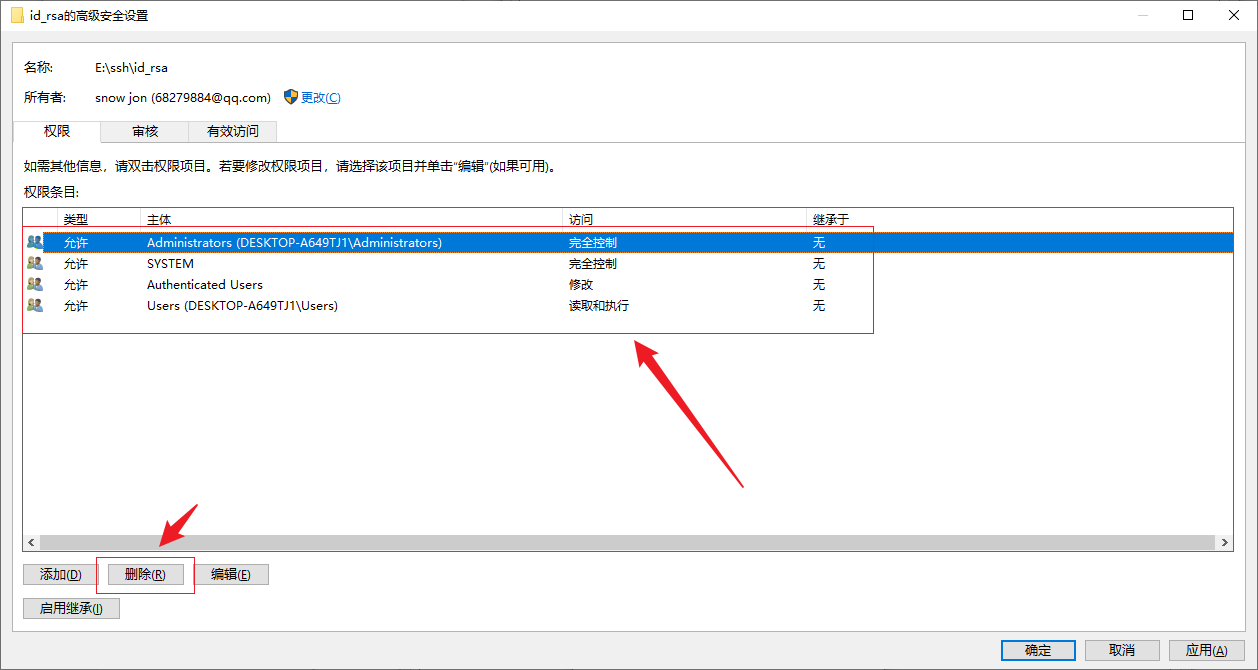

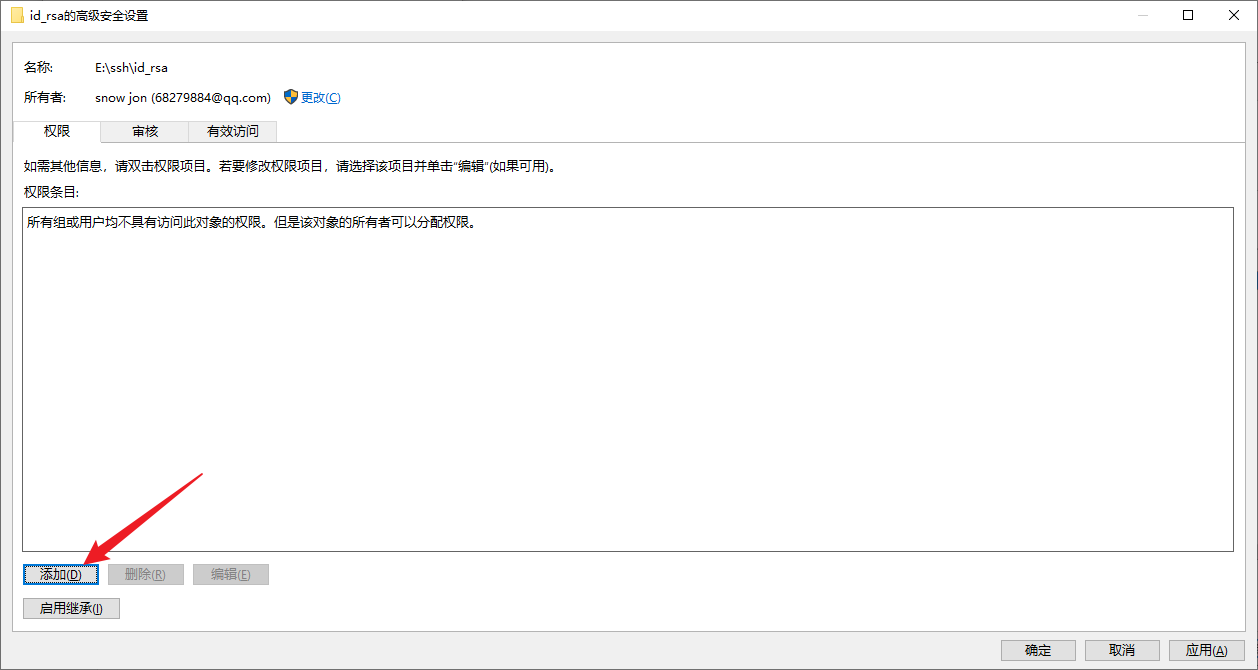

接下来设置这个秘钥文件的权限,缩小权限的范围,选中右键点击属性,打开安全,点击高级

首先点击禁用继承

然后点击选择第一个选项

然后我们把这些全部的权限一个个删除掉,全部删掉

全部删除后我们点击添加一个用户权限

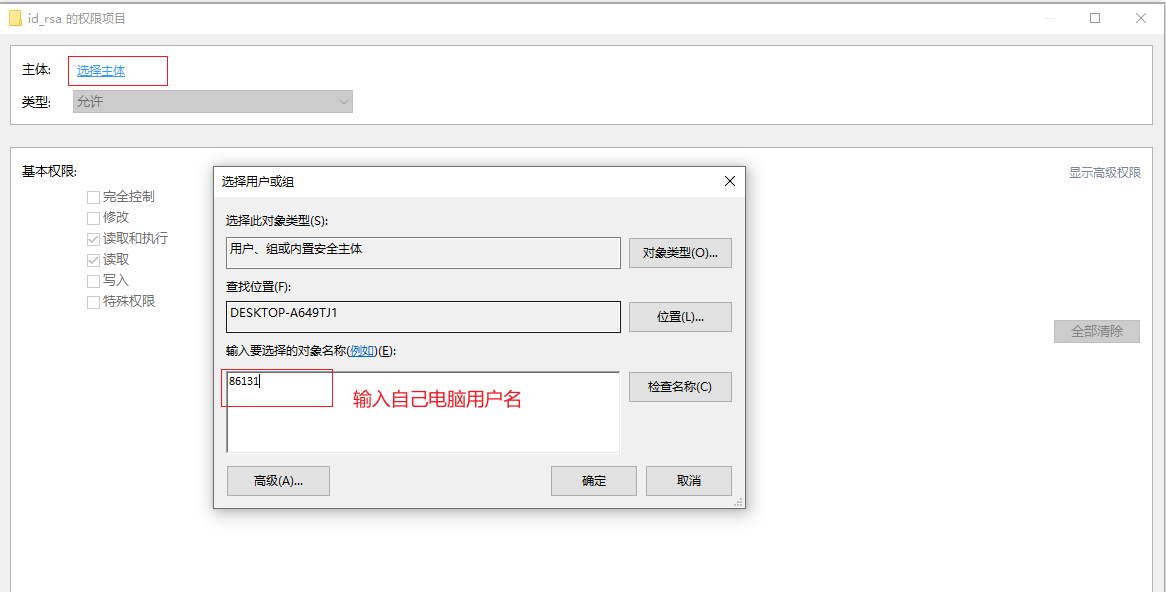

然后点击选择主体,输入自己电脑用户名,再点击确定按钮

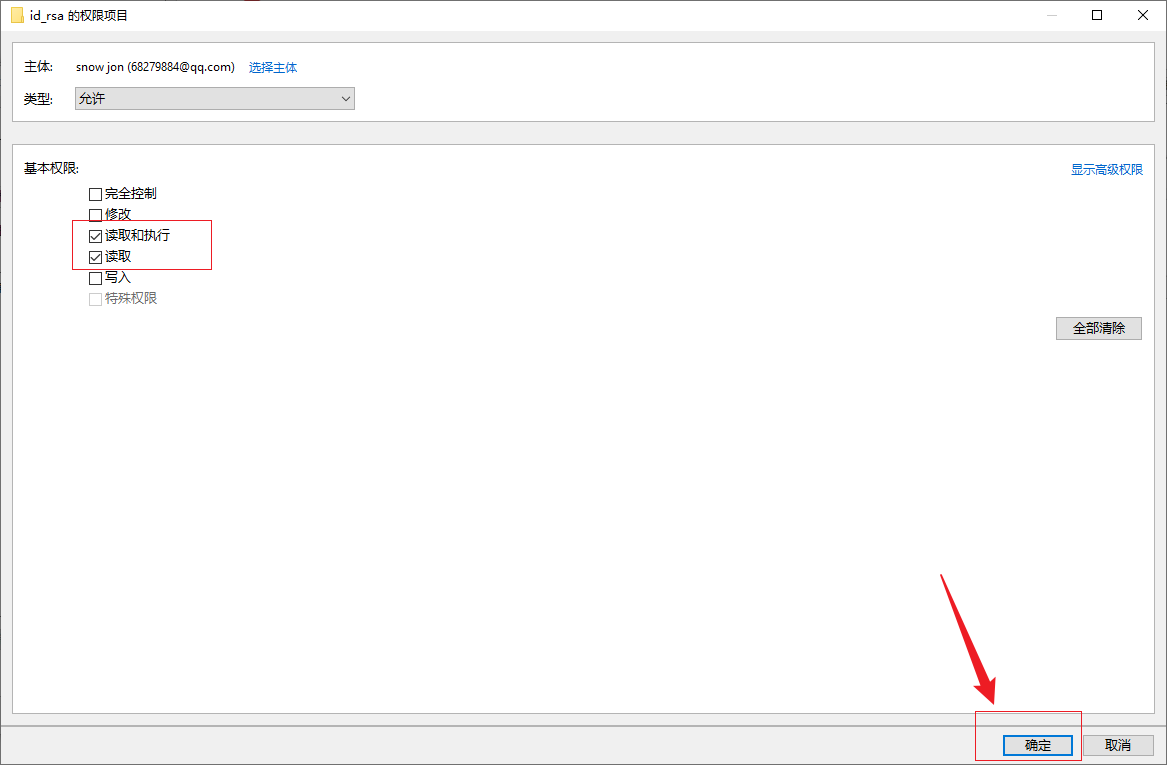

然后会默认勾选两个权限,直接点击确定即可

然后我们可以看到添加了一个用户权限,直接点击应用再点击确定即可

再点击确定就全部设置完成了,下面我们就可以本地测试连接了

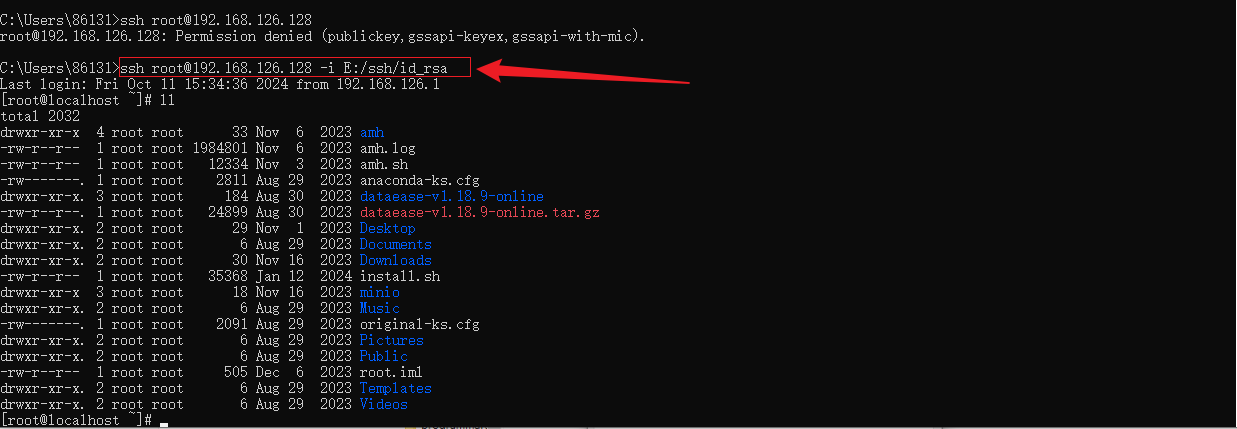

4. 本地 SSH 私钥连接测试

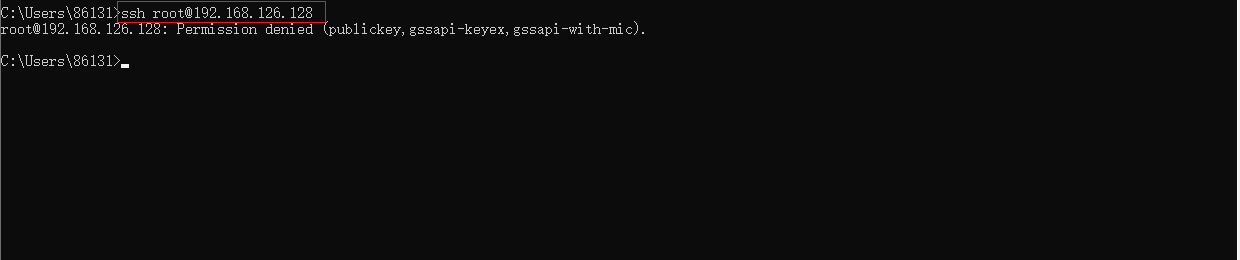

首先我们本地输入ssh 用户名@局域网IP 测试,可以看到 密码的方式已经无法连接了

现在我们加上指定秘钥文件路径再次连接,命令格式ssh 用户名@局域网IP -i 秘钥文件全路径,可以看到成功连接上了 Linux.其中 -i E/ssh/id_rsa 这个参数就是指定我们上面在 windows 创建设置的秘钥文件全路径.本地测试就成功了,这样 Linux ssh 连接就设置只能秘钥登录,无法使用密码登录,极大的提高了安全性,下面我们在 Linux 安装 cpolar,实现远程也可以连接访问

5. Linux 安装 Cpolar 工具

上面在本地成功设置了无密码使用私钥方式 ssh 连接,并本地局域网测试成功,下面我们在 Linux 安装 Cpolar 内网穿透工具,通过 Cpolar 转发本地端口创建公网地址,我们可以很容易实现远程访问,而无需自己注册域名购买云服务器.下面是安装 cpolar 步骤

cpolar 官网地址: https://www.cpolar.com

使用一键脚本安装命令

sudo curl https://get.cpolar.sh | sh

安装完成后,可以通过如下方式来操作 cpolar 服务,首先执行加入系统服务设置开机启动,然后再启动服务

# 加入系统服务设置开机启动 sudo systemctl enable cpolar # 启动cpolar服务 sudo systemctl start cpolar # 重启cpolar服务 sudo systemctl restart cpolar # 查看cpolar服务状态 sudo systemctl status cpolar # 停止cpolar服务 sudo systemctl stop cpolar

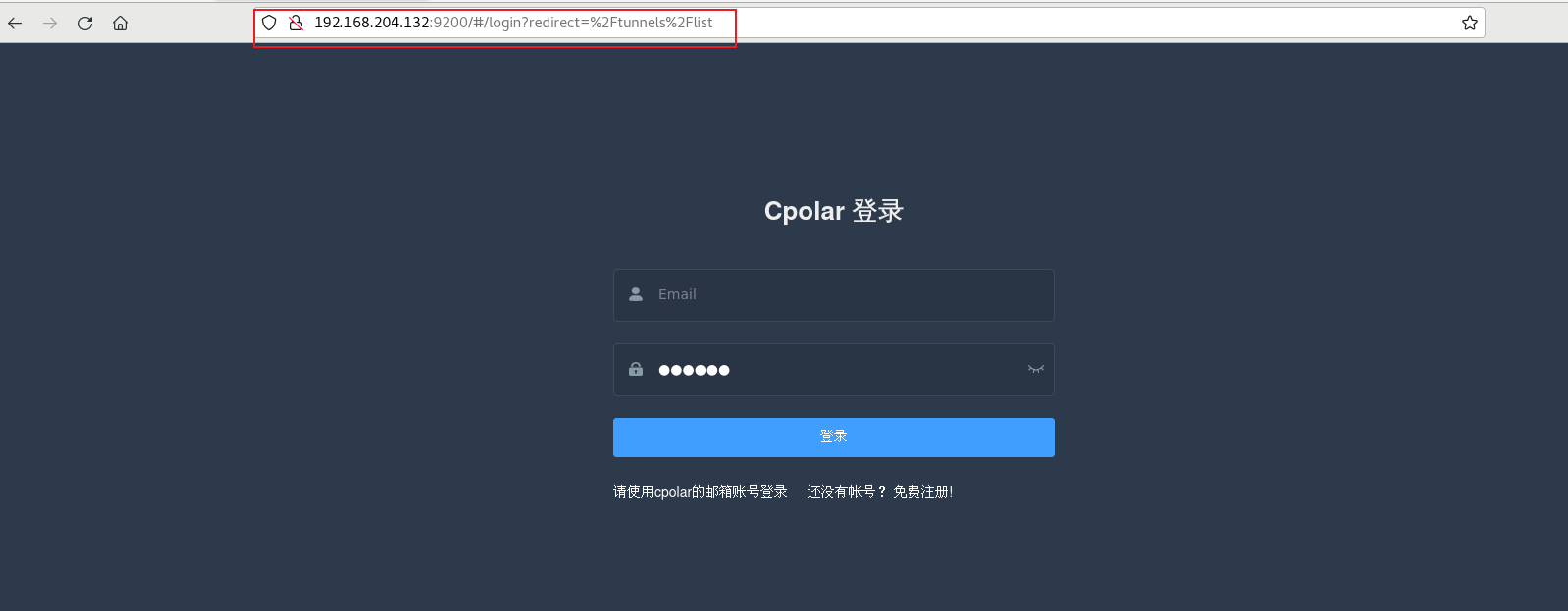

Cpolar 安装和成功启动服务后,内部或外部浏览器上通过局域网 IP 加 9200 端口即:【http://192.168.xxx.xxx:9200】访问Cpolar管理界面,使用Cpolar官网注册的账号登录,登录后即可看到cpolar web 配置界面,接下来在 web 界面配置即可

6. 配置 SSHTCP 公网地址

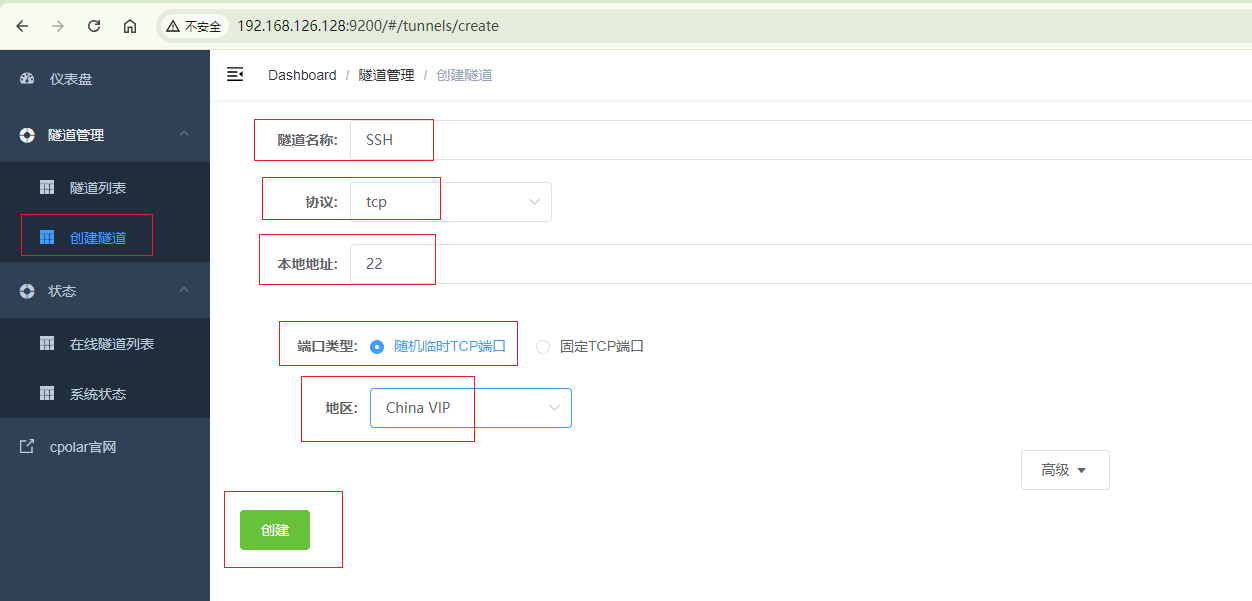

登录 cpolar web UI 管理界面后,点击左侧仪表盘的隧道管理——创建隧道:

- 隧道名称:可自定义,注意不要与已有的隧道名称重复

- 协议:tcp

- 本地地址:22 (ssh 默认端口)

- 域名类型:临时随机 TCP 端口 (首次使用 选择随机地址测试)

- 地区:选择 China vip

点击创建 (注意点击一次即可!)

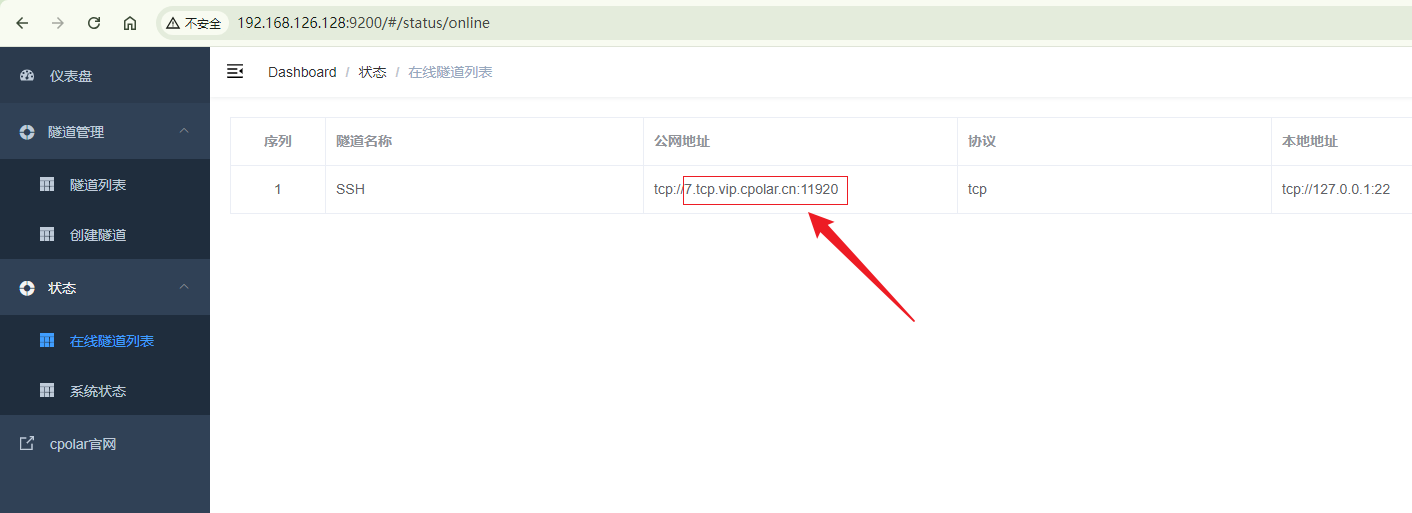

然后打开左侧在线隧道列表,查看刚刚创建隧道后生成的远程 TCP 连接地址,这个地址就是远程连接的地址,在其他设备上使用该地址进行远程连接,下面进行远程地址连接测试

7. 远程 SSH 私钥连接测试

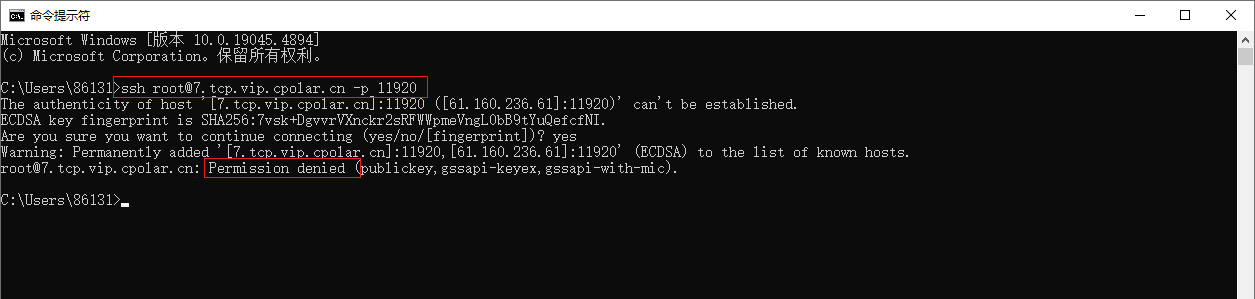

创建好公网地址后,我们打开 cmd 窗口 ,使用公网地址进行连接,输入命令格式:ssh 用户名@cpolar公网域名 -p 域名对应的端口 点击回车,我们可以看到,同样密码的方式已经无法连接了

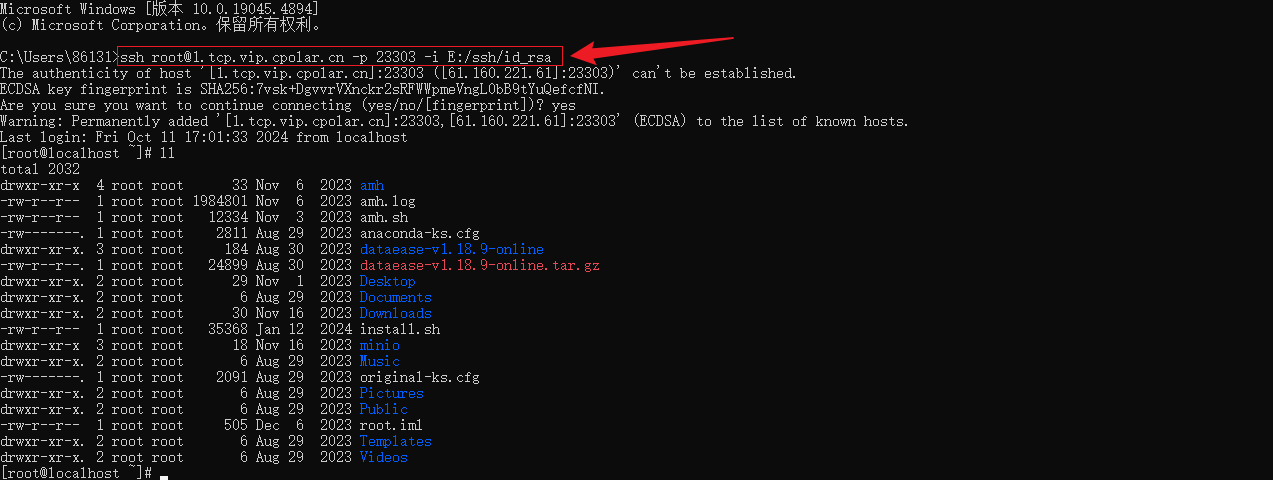

下面我们指定一下私钥文件全路径,可以看到成功连接上了 Linux,不需要输入密码,同时也是公网连接,如果其他电脑要连接 Linux,我们只要把这个私钥文件拷贝去其他电脑,在连接的时候指定这个私钥文件全路径,就可以在其他电脑进行远程连接 Linux 了,到这里初步设置就全部完成了!

小结

为了更好地演示,我们在前述过程中使用了 Cpolar 生成的隧道,其公网地址是随机生成的。这种随机地址的优势在于建立速度快,可以立即使用。然而,它的缺点是网址是随机生成,这个地址在 24 小时内会发生随机变化,更适合于临时使用。

我一般会使用固定 TCP 域名,原因是我希望将地址发送给同事或客户时,它是一个固定、易记的公网地址,这样更显正式,便于交流协作。

8. 固定 SSH 公网地址

上面步骤在 cpolar 中使用的是随机临时 tcp 端口地址,所生成的公网地址为随机临时地址,该公网地址 24 小时内会随机变化。我们接下来为其配置固定的 TCP 端口地址,该地址不会变化,设置后将无需每天重复修改地址。

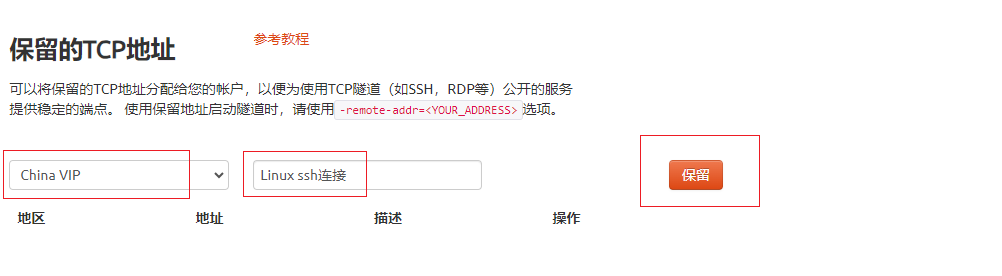

登录,点击左侧的预留,找到保留的 tcp 地址,我们来为远程联机地址保留一个固定的地址:

- 地区:选择 China vip

- 描述:即备注,可自定义

点击保留

地址保留成功后,系统会生成相应的固定公网地址,将其复制下来

再次打开 cpolar web ui 管理界面,点击左侧仪表盘的隧道管理——隧道列表,找到我们上面创建的 TCP 隧道,点击右侧的编辑

修改隧道信息,将保留成功的固定 tcp 地址配置到隧道中

- 端口类型:修改为固定 tcp 端口

- 预留的 TCP 地址:填写官网保留成功的地址,

点击更新(只需要点击一次更新即可,不要重复点击)

隧道更新成功后,点击左侧仪表盘的状态——在线隧道列表,可以看到公网地址已经更新成为了和我们在官网固定的 TCP 地址和端口一致。这样表示地址已经成功固定了,下面测试固定地址连接

9. 固定 SSH 地址测试

固定地址设置好后,我们再次使用固定的 tcp 地址进行连接,同样也需要指定私钥文件全路径,可以看到,成功连接上了 Linux ,固定地址测试连接就完成了,不用再担心地址端口会变化了.

通过静态 IP 映射技术,服务器将获得一个恒定的网络标识。当需要建立连接时,客户端仅需输入该固定地址并调用预设的密钥验证文件,即可完成与 Linux 系统的安全交互。这种密钥验证机制配合地址锁定策略,如同为系统部署了智能防护盾牌,既消除了动态端口切换的兼容性问题,又能有效抵御自动化破解工具的入侵。

作为内网穿透解决方案的代表,Cpolar 技术构建的专用传输通道,配合非对称加密验证体系,使得远程运维突破地域限制。无论是在移动办公场景还是跨时区协作中,用户都能获得与本地部署相当的安全保障。此刻你已掌握分布式工作环境下的核心安全技能,是否感受到数字化办公的便利与可靠?

面对技术实施中的具体问题,欢迎随时在讨论区交流解决方案。收藏本指南并转发给同行伙伴,让我们共同构建更安全的远程工作生态。

以上就是【Linux运维】固定TCP地址+私钥认证配置指南:远程连接保姆级教程的详细内容,更多相关资料请阅读主机测评网其它文章!

本文由主机测评网发布,不代表主机测评网立场,转载联系作者并注明出处:https://zhuji.jb51.net/linux/8609.html