服务器安全狗之DDOS防护功能设置教程

DDOS防护功能是服务器安全狗中一个非常重要的功能,提醒用户要做好安全设置工作。下面我们一起来看看,DDOS防护功能如何设置,才能达到最佳的防护效果。

说明:这次我们使用2台服务器进行测试,IP分别是192.168.73.128和192.168.73.129(这里我们用虚拟机进行模拟)。由192.168.73.129对另外一台发起SYN Flood攻击。

Flood是当前最流行的DoS(拒绝服务攻击)与DDoS(分布式拒绝服务攻击)的方式之一,这是一种利用TCP协议缺陷,发送大量伪造的TCP连接请求,从而使得被攻击方资源耗尽(CPU满负荷或内存不足)的攻击方式。其中192.168.73.128装了服务器安全狗。过程这里就不做说明了,我们可以从服务器安全狗的防护日志上看到攻击的信息。

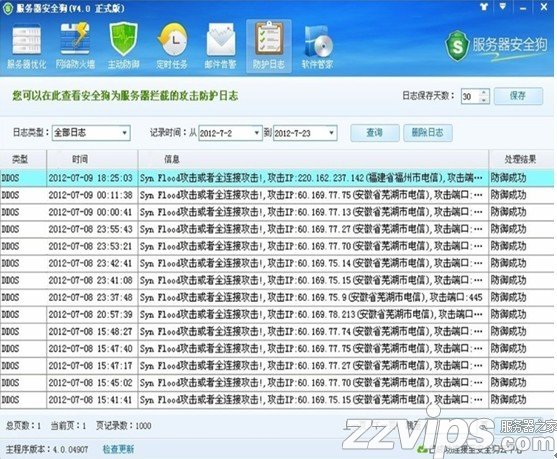

当攻击开始的时候,我们可以看到屏幕右下脚的服务器安全狗标志在闪红预警,这说明你的服务器正在遭受攻击。这时候你就可以到服务器安全狗的防护日志里查看日志,如下图:

图1.防护日志

这说明,我们的服务器安全狗已经起作用了,拦截了对方的DDOS攻击。而起拦截作用的就是服务器安全狗网络防火墙模块中的DDOS防火墙。接下来我们来进行详细的了解下DDOS攻击防护能力及其设置:

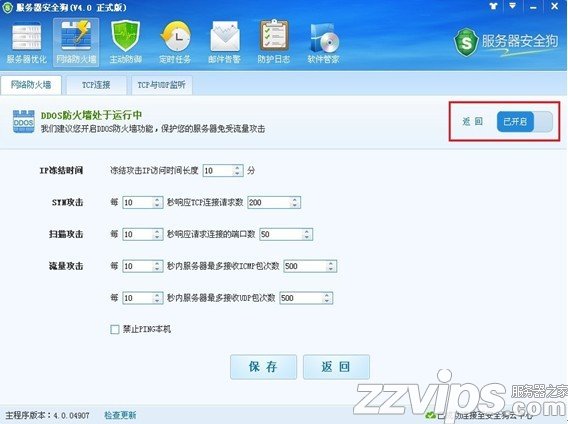

图2.DDOS防火墙

用户可以通过单击操作界面右上方的“已开启”/“已关闭”按钮来开启/关闭DDOS防火墙功能。建议用户安装完服务器安全狗之后,立即开启DDOS防火墙。只有DDOS防火墙开启,才能实现防御DDOS攻击的功能,如下图所示:

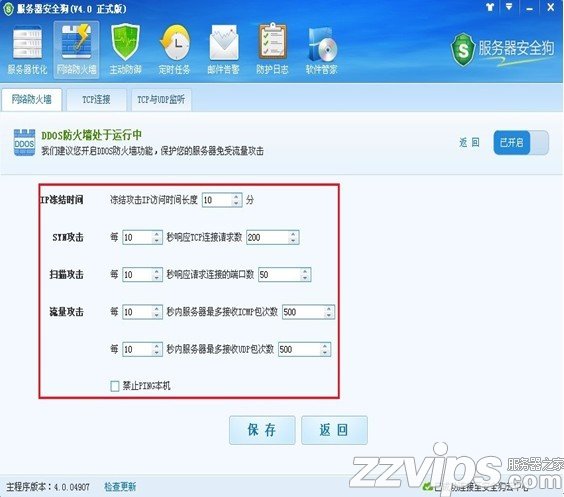

图3.DDOS防火墙开启

参数设置:DDOS防火墙各项参数,全部是针对单个IP的设置。所有参数都是根据实验测试得出的最佳值,所以一般情况下建议用户直接使用系统默认设置。同时,在使用过程中,用户也可以根据实际攻击情况随时修改各项参数值,如图所示:

图4.DDOS防火墙参数设置

在这里我们来详细介绍下这些参数。

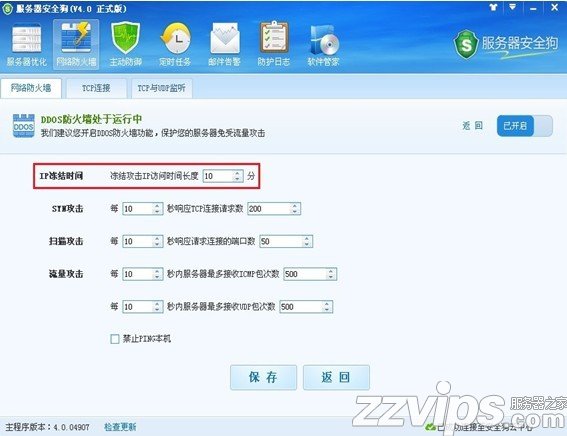

“IP冻结时间”用以设置被安全狗判断为攻击的IP将会被禁止访问的时间长度,时间单位为分钟,取值需为大于1的整数,用户可以视攻击情况修改限制访问的时间长度,如下图所示:

图5.IP冻结时间设置

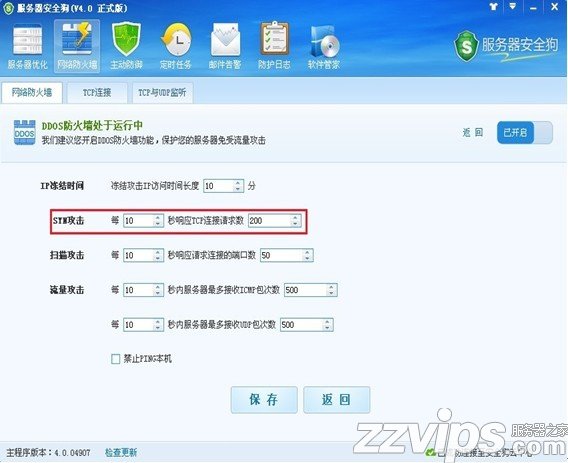

“SYN攻击”设置单位时间内单个IP的TCP连接请求响应次数,此功能用于SYN攻击防护,时间单位为秒钟,取值需为大于1的整数,一般使用默认的参数500,如果攻击情况比较严重,可以适当调低连接请求参数,那什么是TCP呢?这个就要涉及到TCP/IP协议了。

TCP/IP(Transmission Control Protocol/Internet Protocol) 即传输控制协议/网间协议,是一个工业标准的协议集,它是为广域网(WAN)设计的。

那什么又是TCP连接请求呢?具体大家可以 到网络上找到大量的比较正式的解释,这里我们先稍微介绍下。举个例子,比如你要去朋友家玩,这个朋友是新认识的,所以你不知道他家地址,那你就需要问他家的地址,然后你找个时间去找他。这里“TCP连接”代表“你和朋友面对面接触并商量好”的这个过程,而“朋友给你的地址”就代表了IP地址。那就如我们设置的10秒响应TCP连接请求数500,就代表了你10秒内要向这个朋友问他的地址500次(当然这个只是比喻现实不太可能实现),这样就造成了很大的负载,导致计算机可能负载很大就无法正常运行了。比喻可能比较通俗也不是非常的准确,但最少可以让大家知道是这么个意思。具体设置如下图:

图6.单个IP单位时间相应连接请求设置

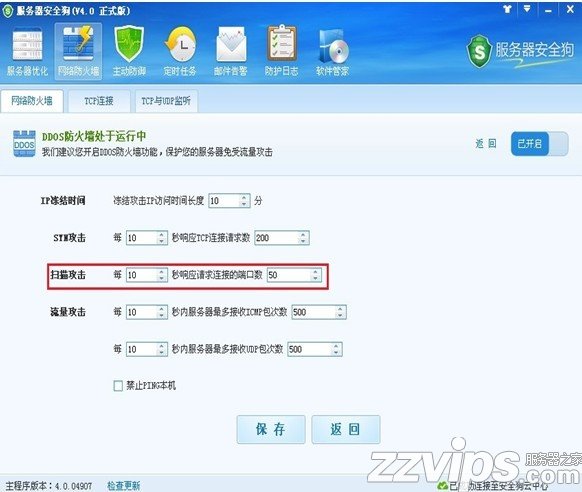

扫描攻击指的是通过一些软件对服务器的端口或者漏洞进行扫描然后入侵计算机。“扫描攻击”主要是设置单位时间内的服务器请求响应次数,时间单位为秒钟,取值需为大于1的整数,一般使用默认的参数500,如果攻击情况比较严重,可以适当调低响应请求次数,具体设置如下图:

图7.扫描攻击参数设置

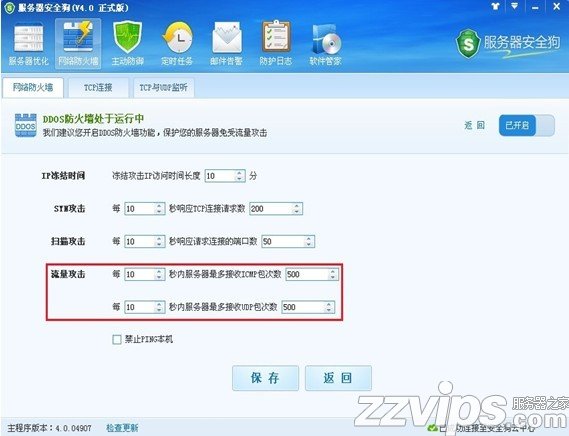

“流量攻击”设置单位时间内服务器最多接收单个IP发送的TCP/UDP包次数,时间单位为秒钟,取值需为大于1的整数,一般使用默认的参数500,如果攻击情况比较严重,可以适当调低响应请求次数,这种攻击消耗网络带宽或使用大量数据包淹没一个或多个路由器、服务器和防火墙;带宽攻击的普遍形式是大量表面看合法的TCP、UDP或ICMP数据包被传送到特定目的地,我们通过安全狗设置当这些数据包达到一定数的时候进行防御。设置如下图:

图8.流量攻击参数设置

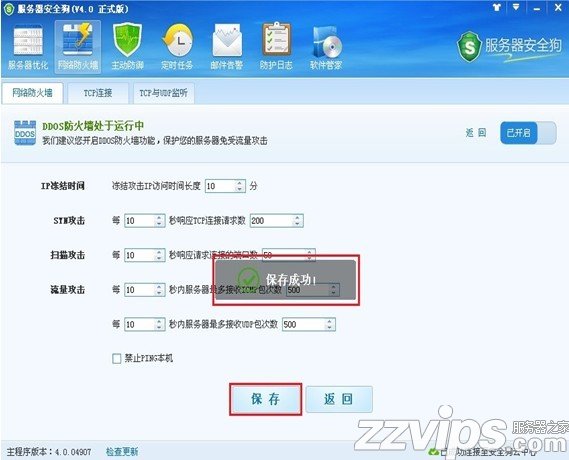

当全部都设置完成之后,点击“保存”,这样就完成了设置。具体如下图:

图9.设置成功

DDOS攻击防护很重要,用户朋友们一定要认真设置,以达到最佳的防护效果。

本文由主机测评网发布,不代表主机测评网立场,转载联系作者并注明出处:https://zhuji.jb51.net/anquan/2631.html